Как выбрать DLP-систему?

Как много прибыли вы теряете на том, что ваши сотрудники (даже если по неосторожности) разглашают закрытую информацию о вашей компании? Как много из них хранят конфиденциальные документы в облачных хранилищах или на незащищенных USB-носителях? И, может быть, вы пригрели у себя инсайдера, который продает ваши данные на стороне? От ошибок и проблем не застрахован никто, но их нельзя игнорировать. И для их предотвращения существует специализированное программное обеспечение для безопасности информации: DLP-системы.

Как работают DLP-системы?

В широком смысле, система DLP контролирует всё (вообще всё), создавая защищенный цифровой «контур» внутренней сети вашей организации. На данный момент охрана коммерческой тайны – лишь одна из поставленных перед DLP задач. Современные системы предотвращения утечки данных предполагают полную защиту вашего бизнеса от внутренних угроз. Подразумевается, что программное обеспечение не только поможет точно выявить источник слива информации и вовремя его заблокировать, но и разобраться в причинах инцидента, собрав воедино цепочку предшествовавших событий.

Однако, DLP – не «сборщик улик», как может казаться, а скорее – «зеркало», в котором отражаются все процессы и состояния вашей организации. Контроль происходит за счет фильтрации и анализа перехваченных из корпоративной сети данных. Для этого используются агенты, зеркалирование нешифрованного трафика (с использованием маршрутизатора со SPAN-портом) и интеграция с корпоративным почтовым и Proxy-сервером. Считается, что агентский перехват – самый эффективный метод контроля информационных потоков. Разберемся подробнее.

Как работает агентский перехват?

Агенты – это специальные предустановленные программные модули, которые осуществляют перехват всего входящего и исходящего траффика рабочей станции, создавая единый информационный «поток», тщательно анализируемый DLP-системой в соответствии с заданными политиками безопасности. Агенты могут работать как открыто, так и в скрытном режиме, а весь процесс можно сравнить с лентой конвейера, где оператор в режиме реального времени «отбраковывает» изделия, выхватывая их из общего течения данных. То есть ввиду того, что сама аббревиатура DLP (Data Leak Prevention) переводится, как «предотвращение утечки данных», система всякий раз будет реагировать на попытки сотрудников «вынести» информацию за пределы корпоративной сети.

Агенты устанавливаются на рабочие станции (ПК) тремя способами:

- централизованно (через Консоль администратора);

- через групповые политики домена;

- вручную (с использованием отдельного инсталлятора).

Какой DLP-системе отдать предпочтение?

При выборе DLP-системы, подходящей именно вашему бизнесу, стоит руководствоваться шестью требованиями к системе:

- количество каналов коммуникации, которые продукт может контролировать;

- надежность и скорость работы системы;

- аналитические возможности софта;

- качество работы и быстрота реакции техподдержки;

- надежность вендора;

- стоимость владения.

Требование №1 – контроль информационных потоков по разным каналам коммуникации

Чем больше каналов коммуникации DLP-система может контролировать, тем она ценнее, поэтому необходимо точно понимать, какие из них в личных и корпоративных целях используют сотрудники вашей компании. Комплексные решения в области информационной безопасности контролируют прием и передачу трафика практически всех почтовых клиентов, типа «MS Outlook», «Thunderbird», «The Bat!», включая аккаунты во внешних почтовых службах (gmail.com или mail.ru). Перехватывают текстовые и голосовые сообщения всех современных мессенджеров (Telegram, Viber, Skype, WhatsApp, ICQ10, Zoom, WeChat или SIP), переписки в социальных сетях. Кроме того, файлы, «перенесенные» на USB-носители, документы, отправленные на печать, траффик веб-страниц и многое другое.

Требование №2 – надежность и скорость работы системы

DLP-система должна работать в любых сетях, при этом их не перегружая. Во-первых, падение «скорости» компьютера вызовет «много вопросов» у сотрудников вашего предприятия, а во-вторых – какой смысл в ПО, мешающем рабочему процессу?

То же касается и количества машин – даже в территориально удаленных сетях система должна работать бесперебойно. Обратите внимание на поддержку мобильных рабочих станций, типа ноутбуков и нетбуков. Агент в автономном режиме должен снять те же данные, что и в стационарных компьютерах, а, после подключения устройства к корпоративной сети, отправить собранный архив на сервер.

Требование №3 – аналитические возможности программного продукта

Это очень важное требование, ведь пользователи именно за этой уникальной «начинкой» охотятся. Основным преимуществом здесь будет вариативность: чем больше способов исследования источников информации существует, тем лучше и качественнее считается вся система защиты информации.

Качественная DLP-система должна предоставлять возможности анализа:

- контентного (по поиску конкретных слов, фраз, словосочетаний, с учетом особенностей языка и даже с учетом возможных ошибок при вводе);

- статистического (по факту наступления определенного количества триггерных действий (количество посещенных сайтов, скопированных по USB-файлов, отправки или получения корреспонденции и т.д.);

- событийного (по факту свершения триггерного действия (запуск приложения, передача зашифрованного архива, попытка получить доступ к конфиденциальным данным и т.д.);

- и атрибутивного (позволяет учитывать уникальные атрибуты файлов, документов и устройств) анализа.

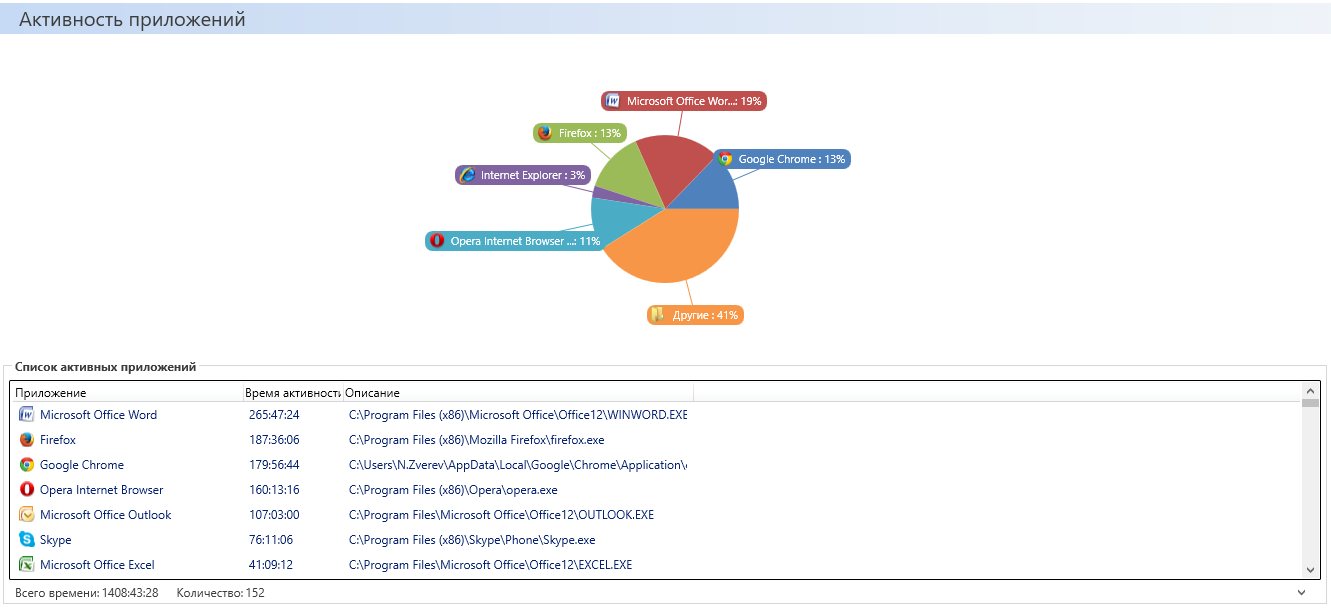

Кроме обеспечения безопасного контура движения информации внутри компании, в современные DLP-системы «вшиты» функции мониторинга и оценки эффективности использования рабочего времени сотрудником.

Иными словами, вы сможете оценивать эффективность труда сотрудников и регулировать при необходимости их нагрузку. DLP-система по-настоящему становится вашим консультантом по работе с персоналом. Она будет предоставлять вам удобную отчетность о нарушениях трудовой дисциплины в целом и по каждому отдельному сотруднику в частности. Инциденты ИБ могут быть ранжированы по уровню риска. В DLP может быть предусмотрена функция расследования этих инцидентов, возможность наблюдения и отслеживания «запятнавших» свою репутацию участников инцидента. Это «досье» будет содержать максимум информации об инцидентах до принятия соответствующих мер. В качестве пакета доказательств система предоставит хронологию действий сотрудника на рабочем месте, его письма, переписку в мессенджерах, скриншоты и даже запись с веб-камеры.

Требование №4 – качество работы и быстрота реакции техподдержки

Приобретая продукт, вы не должны остаться один на один с программой. Задача техподдержки – помощь во внедрении DLP-системы в сеть вашей компании и оперативно устранять возникающие трудности, дорабатывая функционал по запросу заказчика. Стоит ли говорить о том, что хорошая техподдержка обязана разбираться в нюансах информационной безопасности лучше вас? Обратите внимание насколько глубоко специалисты понимают архитектуру операционных систем, принципы защиты и построения сетей. Программное обеспечение работает с чувствительной информацией, поэтому реакция у представителей вендора на ваши вопросы должна быть почти молниеносной.

Требование №5 – надежность вендора

Приобретая DLP-систему у поставщика, вы соглашаетесь на достаточно тесное взаимодействие с выбранной компанией-вендором и использование его программного решения. Поэтому необходимо заранее позаботиться о том, чтобы узнать всю правду о вендоре, его репутацию и отзывы о качестве продукта.

Сложность в том, при первом знакомстве с компанией, оценить надежность можно только по косвенным признакам: количество офисов, штат технического персонала, а также число лицензий. Кроме того, производитель должен обладать лицензиями на деятельность по технической защите конфиденциальной информации, разработку и производство СЗКИ (систем защиты конфиденциальной информации). И даже несмотря на эти сложности, игнорировать предварительный анализ не стоит точно.

Требование №6 – стоимость владения системой

Возможно, для многих покупателей этот пункт окажется решающим. Правильные DLP-системы собираются по модульному принципу, то есть, как конструктор, и цена может варьироваться в зависимости от количества приобретаемых модулей, каналов коммуникации, которые вы намерены контролировать (или – не контролировать). В стоимость также могут входить платежи, которые необходимо будет сделать для продления выбранных лицензий, оплата за расширение количества объектов, на которых устанавливается агент, оплата за техподдержку и так далее.

Однако здесь есть место и экономии. После того, как система будет тщательно настроена, мониторинговые и аналитические функции лягут на ее, что существенно снизит затраты на обеспечение ручных мер защиты информации. Это означает, что вашему бизнесу потребуется меньший штат офицеров службы безопасности для надзора за сотрудниками, эффективность коллектива повысится.

Как выбрать лучшую DLP-систему?

Подбор системы предотвращения утечек данных – процесс не быстрый и достаточно трудоемкий. Однако, следует понимать, что время затраты на поиск лучшей DLP-системы, подходящей именно вашему бизнесу, в будущем окупятся с лихвой за счет оптимизации кадровой политики, пойманных инсайдеров и нерадивых сотрудников, определения сегмента сотрудников, которые не готовы развиваться вместе с вами.

Исследуйте системы с помощью ваших сотрудников безопасности, определите ваши потребности и сравните с функционалом системы, подсчитайте бюджет, доступный на эту покупку. Если все параметры вас устраивают – покупайте, ведь информация всегда будет ценнее затрат, понесенных на ее защиту.

А пока, чтобы не тратить время зря, предлагаем познакомиться с DLP-системой SecureTower от Falcongaze. Эта система соответствует всем озвученным выше принципам, опционально подбирается под каждого клиента, безопасна и продуктивна. Вы можете протестировать SecureTower первые 30 дней бесплатно, чтобы убедиться в ее эффективности.